È stata denominata operazione Dragonfly e prende il nome dal gruppo di hacker che l'hanno compiuta a partire dal febbraio del 2013.

Ecco di cosa parleremo oggi, cercheremo di capirci di più, a proposito della scoperta fatta dagli esperti di Symantec.

Si tratterebbe di un'organizzazione criminale che, aveva come obiettivo i principali colossi energetici di tutti i continenti, comprese alcune compagnie italiane.

Se la guerra come l'abbiamo studiata sui libri (dalle Guerre persiane ai due conflitti mondiali, ecc.) è mutata nel tempo, fino a trasformarsi in Guerra fredda, con URSS e USA a farla da padrone, ora le strategie belliche hanno raggiunto una nuova frontiera. Ancora più subdola e strategica, la Cyber-war, non si disputa più sul campo, si combatte in rete, colpendo i punti nevralgici e le risorse di uno o più Paesi.

Come già anticipato, il target di riferimento dei Dragonfly era costituito da aziende a vario titolo impegnate nel settore energetico; ciò che ancora non sapevamo è che, queste ultime, sono state fatte oggetto di attacchi di phishing mirati.

Il messaggio email inviato proveniva da un indirizzo di Gmail e come allegato aveva un file .PDF realizzato appositamente per infettare il PC remoto con il codice di Oldrea, un trojan che permetteva così di portare l'attacco a una fase successiva.

Con Oldrea sul sistema remoto c'era la possibilità per Dragonfly di entrare in contatto con un server C&C attraverso il quale era possibile aggiornare il malware, cambiare la payload e condurre altre azioni. Oltre a questo trojan Dragonfly ha fatto uso anche di Karagany, un malware di tipo simile a Oldrea e disponibile da anni nell'underground del web.

Pare che Dragonfly abbia modificato il codice di Karagany per i propri scopi.

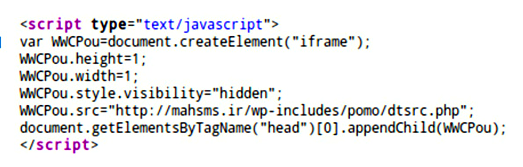

Anche attraverso azioni di watering fall, il codice malevolo è stato portato sui sistemi delle vittime: in questo caso Dragonfly ha compromesso alcuni portali utilizzati dagli utenti, riuscendo così a trasferire su PC client il malware.

Nel tempo, Dragonfly ha affiancato all'utilizzo dei due malware appena indicati e alle azioni di watering fall, un ulteriore sistema. Siamo infatti a maggio 2013 quando Dragonfly è stata in grado di compromettere i server utilizzati da varie software house per distribuire i propri prodotti e relativi aggiornamenti: anche in questo caso si tratta di software tipicamente utilizzati da aziende impegnate nel ramo energetico. A questo punto, è davvero evidente che al centro dei progetti Dragonfly, c'erano proprio le Società energetiche.

Tutto questo lavoro, cos'ha portato nelle tasche di Dragonfly? Pare proprio che, secondo il report di Symantec, ad interessare ai cracker erano le credenziali di accesso ai vari sistemi informatici e alcuni file di setup, per gli impianti di distribuzione energetica. Sono quindi informazioni delicate e si va ben oltre al semplice fine dimostrativo: infatti, questo materiale potrebbe essere rivenduto, o riutilizzato per ulteriori azioni.

Chi sono i cracker alle spalle di Dragonfly? Attualmente non è ben chiara la loro identità, ma secondo alcune evidenze che Symantec ha voluto condividere, analizzando il codice malware si è notato che la sua creazione è riconducibile al fuso orario di Mosca e, dettaglio non di poco conto, le attività venivano condotte in giorni e orari lavorativi. Si potrebbe, quindi, ipotizzare che, chi ha orchestrato Dragonfly (oppure chi è stato incaricato/pagato per fare un'operazione simile) abbia operato dalla Russia.

Per ammissione di Symantec stessa le modalità di azione con cui è stata condotta Dragonfly assomigliano ad altre attività malevole organizzate ai danni di enti governativi. Pare si sia trattato di un'operazione di spionaggio industriale a tutti gli effetti: le informazioni trafugate al momento attuale non sono ancora state usate per eventuali azioni di sabotaggio, ma non è detto che tali dati possano essere riutilizzati in futuro.

Da parte degli esperti di sicurezza c'è il forte sospetto di trovarsi di fronte a un'azione le cui motivazioni siano di origine geopolitica. Stiamo infatti parlando della Russia e le cronache degli ultimi mesi descrivono uno scenario geopolitico molto complesso nel quale, ad esempio, il comparto energetico è decisamente strategico.

Sempre dalla Russia arrivano i fratelli Nikolai e Pavel Durov, che con il loro Telegram stanno insediando il fortunato (e subito agguantato da Facebook) whatsapp. L'ennesimo gesto di forza, di una nazione che non ci sta ad essere seconda a nessuno.

Tornando alla Cyber-war, Symantec ha condiviso le proprie informazioni con altri colossi della sicurezza: infatti, in casi come Dragonfly esiste un vero e proprio network tra le aziende che serve a diffondere in tempi rapidi tutti i dettagli delle minacce. Gli utenti oggetto di questo tipo di attacco sono ora protetti e Symantec al momento attuale continua a monitorare la situazione per rilevare eventuali evoluzioni. Dopo aver garantito la sicurezza delle infrastrutture è però necessario che le autorità di polizia facciano il proprio lavoro di indagine, e a tal fine sono stati informati tutti i CERT (computer emergency response team) coinvolti.

Symantec non divulga i nomi delle aziende coinvolte, ma c'è un dato che deve invitare all'attenzione anche per il nostro Paese: l'8% degli attacchi condotti da Dragonfly hanno coinvolto aziende italiane impegnate nel campo energetico. Nella classifica stilata dagli esperti si posizionano davanti a noi Spagna, USA e Francia.

Non è la prima azione di cybercrime clamorosa, infatti, nel 2006 è stata l volta di Stuxnet: un virus informatico creato e appositamente diffuso dal governo degli Stati Uniti, nell'ambito dell'operazione "Giochi Olimpici" iniziata da Bush nel 2006 e che consisteva in un "ondata" di "attacchi digitali" contro l'Iran, in collaborazione col governo Israeliano nella centrale nucleare iraniana di Natanz, allo scopo di sabotare la centrifuga della centrale tramite l'esecuzione di specifici comandi da inviarsi all'hardware di controllo industriale, responsabile della velocità di rotazione delle turbine, allo scopo di danneggiarle.

Nel caso di Dragonfly lo scenario è ben diverso: il target non è circoscritto come per Stuxnet e ha coinvolto aziende di tutto il pianeta. In questo caso, inoltre, ci si è fermati all'azione di spionaggio senza portare a termine atti di sabotaggio vero e proprio.

Siamo sicuri di poter stare tranquilli? La risposta è evidente.